Lassen Sie mich zuvor geschilderten Vorgang so beschreiben:

- Ein Mitarbeiter der IT gibt Logdateien and Dritte weiter, ohne zu wissen, welche Informationen in diesen Dateien stecken. Auf Grund der anfallenden Datenmenge hat er auch nicht die Möglichkeit jede Datenzeile zu analysieren, zu bewerten und entsprechende Maßnahmen zu ergreifen.

- Der Leitragende ist die Person/Unternehmung, die zu keiner Zeit seine/ihre Daten in dieser Form und Ausprägung an Dritte preisgegeben hätte.

- Ganz zu schweigen über die rechtlichen Schritte die das Ganze ggf. nach sich zieht.

Bei der Vielzahl der angebotenen Werkzeuge gibt es zwei hervorzuhebende Unterschiede in der Vorgehensweise die PII-Daten zu anonymisieren. Die einen anonymisieren die PII-Daten auf dem lokalen System (meist Laptop/Desktop), und die anderen versenden (Upload) die PII-Daten zuerst nach außerhalb des Urheberwirkungskreises, bevor sie diese PII-Daten anonymisieren.

Bei letzterer Vorgehensweise drängt sich mir der Gedanke auf, ob es dann überhaupt noch Sinn macht die PII-Daten einem Anonymisierungsprozess zu unterziehen, wenn diese sensiblem PII-Daten vor der Anonymisierung den sicheren Raum bereits verlassen haben.

Ich denke nein, und möchte aus diesem Grund diese On-Line Anonymisierungswerkzeuge auch nicht weiter in diesem Artikel besprechen!

Die sichere Variante einer Datenanonymisierung ist die, die auf einem lokalen System (kann auch ein Serversystem innerhalb eines Unternehmens sein) stattfindet.

Der Erfahrungsbericht betrachtet folgende Werkzeugarten zur Datenanonymisierung:

- Command-Line-basierende Werkzeuge

- UI-basierende Werkzeuge

Die Command-Line-basierenden Werkzeuge führen, was der Name schon sagt, ihre Arbeit über Kommandozeilenanweisungen aus. Wobei diese Kommandozeilen auch zusammengefasst in weiteren Batch-Programmen zusammengefasst sein können.

Der Vorteil ist der Einsatz in bestehende, eigene Softwareanwendungen, die eine Datenanonymisierung notwendig machen. Der Nachteil liegt in der Benutzerfreundlichkeit des Werkzeugs, die meist kryptisch ist.

Loganon - https://github.com/sys4/loganon

Der Loganon ist ein Werkzeug zur generischen Logdateianonymisierung. Der Produktbeschreibung ist implizit zu entnehmen, daß es für den Einsatz auf Linux entwickelt wurde. Da nun das Core-Programm die Laufzeitumgebung von Python verwendet, läßt es sich ggf. auch auf anderen OS-Plattformen einsetzen. Das Werkzeug ist generisch ausgelegt. Um einen gewissen Benutzerkomfort zu erzielen bei dem Command-Line-Werkzeug dieser hinzuentwickelt werden.

Anonymize data - Splunk Documentation - https://docs.splunk.com/Documentation/S ... nymizedata

Für die Splunk-Anwendung wurde von Splunk ein Anonymisierungswerkzeug entwickelt, mit dem PII-Daten vor einer Datenübernahme nach Splunk anonymisiert werden können. Um das Anonymisierungswerkzeug zu nutzen muß eine Splunk Enterprise-Instanz vorhanden sein.

Microsoft Presidio - https://microsoft.github.io/presidio/

Das Presidio-Werkzeug hat sich als sehr vielseitig dargestellt. Es basiert ebenso wie „Loganon“ auf Python. Es kann sowohl für gemeine Logdateien als auch zur Anonymisierung von Bilddateien angewandt werden. Die Benutzerfreundlichkeit konnte mich auch hier nicht überzeugen. Denke, dies war auch nicht die ursprüngliche Intension von Presidio. Und deshalb würde ich es als ein Framework für Entwickler einordnen, mit dem dieser seine Anforderungen sehr detailliert definieren und umsetzen kann.

UI-basierende Werkzeuge

Die UI-basierenden Werkzeuge führen ihre Arbeit in einer grafischen Benutzeroberfläche aus. Vereinzelt lassen die Anonymisierungswerkzeuge auch die Verwendung von Befehlszeilenanweisungen zu.

Der Vorteil ist der Einsatz in bestehende eigene Softwareanwendungen, die eine Datenanonymisierung notwendig machen. Sowie die Benutzerfreundlichkeit des Werkzeugs. Nachteilig ist der Einsatz in sog. Headless-Systemen.

Log File Anonymizer (b-technology.net) - https://www.b-technology.net/btlogfileanonymizer.html

Unschwer zu erkennen ist, daß mich keines der zuvor beschriebenen Werkzeuge hinsichtlich Benutzerfreundlichkeit überzeugen konnte. Aus diesem Grund habe ich ein Werkzeug entwickelt, mit dem man a) seine Logdateien anonymisieren kann und b) eine gute Benutzerfreundlichkeit vorfindet.

Das Werkzeug besitzt, aus meiner Sicht, eine gut gelungene UI, die eine digitale Barrierefreiheit unterstützt. Es kann sowohl On-Demand, als auch im Batch-Prozess (auch als Stapelverarbeitung bezeichnet) ausgeführt werden. Neben vielen Zusatzfunktionen bietet es eine Datenverschlüsselung, automatische Uploads und/oder ein Datensplitting. Die Zusatzfunktionen sind optional einsetzbar.

Die Anonymisierungsmethoden

Im folgenden Kapitel sollen die beiden Anonymisierungsmethoden (Datenanonymisierung und Datenpseudonymisierung) anschaulich beschrieben und die dabei entstehende Problemstellung verdeutlicht werden.

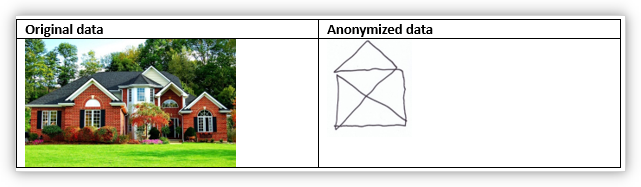

Datenanonymisierung

Eine valide, klassische Datenanonymisierung kann das Ergebnis, wenn zu konservativ angewandt, enorm verfälschen. Das Ergebnis ist dann zwar immer noch augenscheinlich ein Haus, aber wichtige Attribute (Fenster, Tür, etc.) sind verloren gegangen. Der Gesprächspartner hat kein objektives Bild vor Augen, über welches Thema am Haus gesprochen wird.

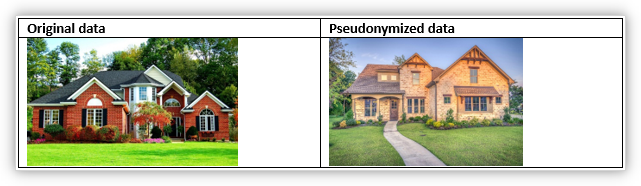

Datenpseudonymisierung

Eine Datenpseudonymisierung tritt diesem Problem entgegen. Die Charakteristik der beiden Häuser ist gleichgeblieben (Dach, Fenster mit Fensterkreuz, Eingang, etc.), obwohl beide sich rein äußerlich in vielen Attributen unterscheiden. Der Gesprächspartner hat ein objektives Bild vor Augen, über welches Thema am Haus gesprochen wird.

Ergebnis der Analyse

Als Ergebnis der Analyse von Datenanonymisierungswerkzeugen und Gesprächen mit IT-Sicherheitsexperten standen am Ende zwei Methoden zur Datenanonymisierung im Raum:

- Die klassische Datenanonymisierung

- Die Datenpseudonymisierung

Ob eine Datenanonymisierung über ein Command-Line- oder UI-basierendes Werkzeug erfolgt muß der IT-Verantwortliche für sich selbst entscheiden. Mein Favorit ist klar die UI-basierende Variante der Datenanonymisierung, weil gerade bei einer sporadischen Verwendung des Werkzeugs die Arbeit mit dem Werkzeug erleichtert wird.

#Datenanonymisierung

#Datenverschleierung

#Anonymisierung

#PIIDaten

#PII

#DSGVO